機能

-

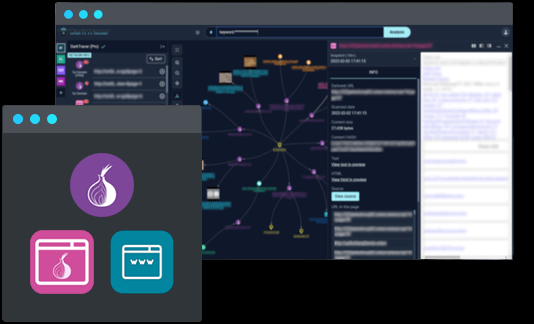

検索インテリジェンスとプロファイリングキーワードを検索し、ステルスモールの数十億のビッグデータから40以上のインジケーターを使用します。

検索インテリジェンスとプロファイリングキーワードを検索し、ステルスモールの数十億のビッグデータから40以上のインジケーターを使用します。

脅威情報を検索し、データ間の関係を追跡し、疑わしい手がかりを視覚化されたキャンバスに保存します。これは、脅威インテリジェンスプロファイリングを行う最も簡単な方法です。 -

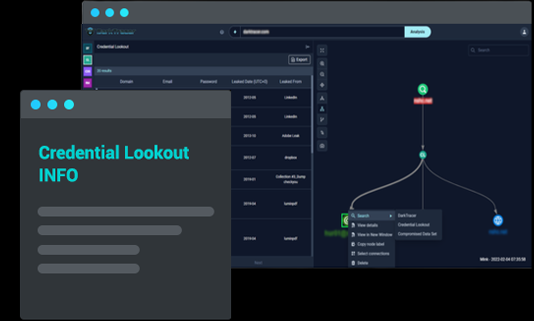

リークされたアカウント検索クレデンシャルルックアウトを使用すると、Deep Webに公開されているリークされたアカウントを特定し、Deep Web OSINTを介して収集された数十億のレコードを含むデータベースを検索できます。

リークされたアカウント検索クレデンシャルルックアウトを使用すると、Deep Webに公開されているリークされたアカウントを特定し、Deep Web OSINTを介して収集された数十億のレコードを含むデータベースを検索できます。

漏洩したアカウントを特定することで、不正使用を防ぎ、組織のデータを保護します。 -

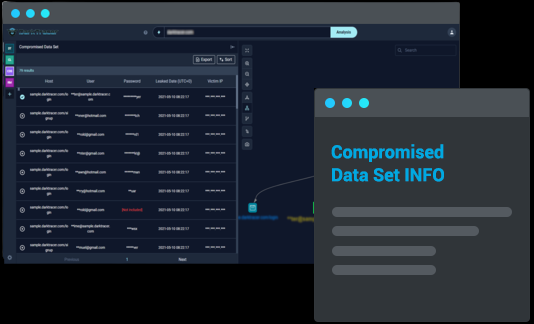

侵害されたデータ検索侵害されたデータセットにより、侵害されたデバイスから漏洩した情報を検索できます。侵害されたデータセットは、Deep Web OSINTを介して収集された侵害されたデバイスからのビッグデータに基づいています。

侵害されたデータ検索侵害されたデータセットにより、侵害されたデバイスから漏洩した情報を検索できます。侵害されたデータセットは、Deep Web OSINTを介して収集された侵害されたデバイスからのビッグデータに基づいています。

侵害されたデバイスを特定することで、不正使用を防ぎ、組織のデータを保護します。

ステルスモールの利用例

-

1. 自社とグループ企業 の情報漏洩状況を調査 メリット

1. 自社とグループ企業 の情報漏洩状況を調査 メリット

- - 重要情報の漏洩状況把握

- - 自社サービスの棄損防止

-

2. 顧客企業の情報漏洩

2. 顧客企業の情報漏洩

状況を調査 メリット- - 顧客満足度の向上

- - 対策サービスの拡販

-

3. 犯罪調査 メリット

3. 犯罪調査 メリット

- - セキュリティ情報の収集

- - プロファイリング捜査

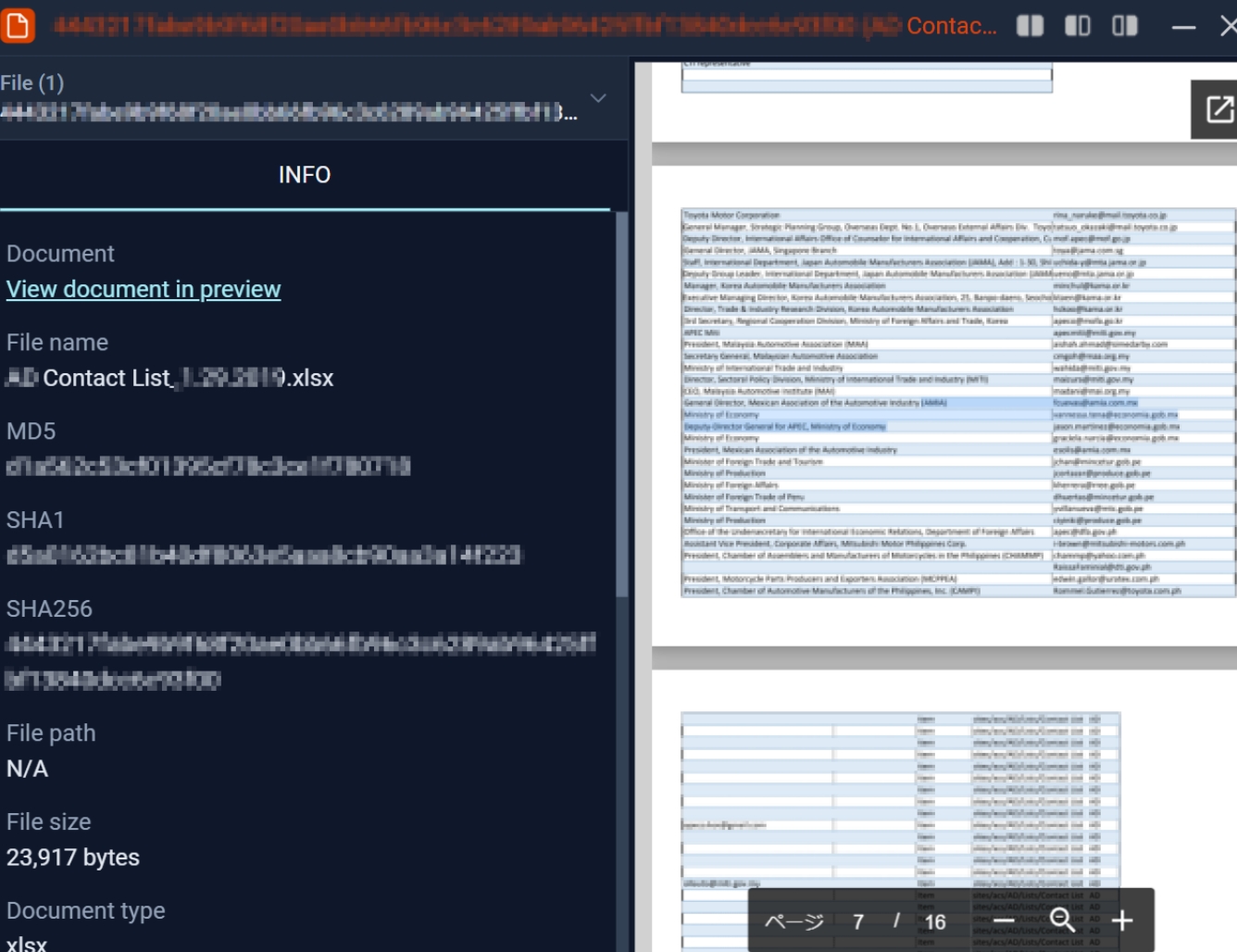

ダークウェブで日本企業のドメインとログイン情報を発見した例

CLモジュールを使用

ダークウェブで日本企業の企業名、氏名、

メールアドレスを含むリストを発見した例

DTモジュールを使用

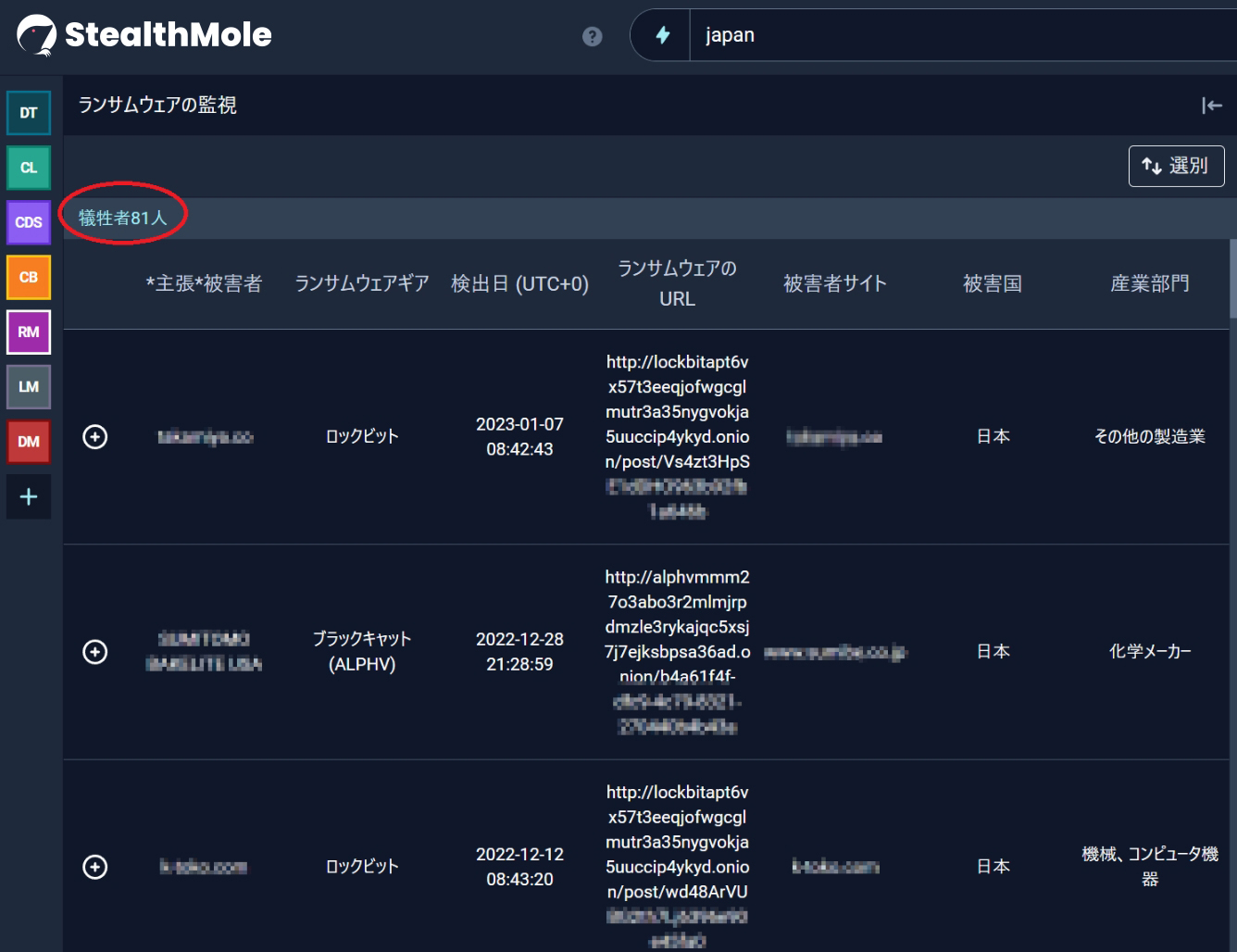

ダークウェブで日本企業のランサムウェア被害情報を発見した例

RMモジュールを使用

特徴

-

ダークウェブ

データコレクション -

ケースベースの

プロファイリング -

検索

インテリジェンス -

リークされた

アカウント検索 -

侵害された

データ検索 -

内容分析

-

40以上の

インジケーター -

リンク可能な

情報 -

グラフ

インターフェース -

データ履歴の

サポート -

HTML

ビューア -

ダウンロード

可能なファイル -

メタデータ

抽出 -

キーワードの

監視 -

リアルタイム

更新 -

ユーザー

フレンドリーなUI -

詳細情報

-

埋め込まれた

OSINT技術

ぜひ比べてみてください

| 仕様/会社 |

|

S 社 |

D 社 |

T 社 |

|---|---|---|---|---|

| DarkWeb(TOR) | ||||

| DarkWeb(I2P) | ||||

| ランサムウェアグループの監視 | ||||

| データをAI分析 | ||||

| クレデンシャルの監視 | ||||

| 侵害の監視 | ||||

| 国家安全保障のための攻撃的なクロール | ||||

| 自動相関分析 | ||||

| データ収集を開始した時期 | 2016.11 | 2016.11 | 2018.12 | 2018.12 |

| 統合されたマルウェアインジケーター(ReversingLab) | ||||

| 統合されたマルウェアインジケーター(V.T) | ||||

| YARAによる高度な検索 | ||||

| REST-API | ||||

| APTグループモニタリング-API | ||||

| Patesサイト | ||||

| SNS相関分析 | ||||

| ビットコインウォレットとアドレスを検索 | ||||

| ブラックマーケット(DDW&Surface Web) | ||||

| インスタントメッセージアプリのデータを検索 |

ステルスモールの利用実績

多くの政府機関や企業がステルスモールを利用してセキュリティを強化しています