| ランサムウェア攻撃に有効な初動対応とは? ~中小企業も銘記すべきアクション~ | |

|---|---|

| 作成日時 25/04/23 (08:53) | View 705 |

●脅迫の手口はエスカレート

企業の情報資産を暗号化して、復号するキーと引き換えに身代金を要求するランサムウェア。近年は暗号化に加えて機密情報を公開すると脅す二重脅迫型に進化し、国内ではまだ目立ちませんが、経営者など特定個人を狙って、その家族の個人情報などよりセンシティブな情報をリークサイトで晒すようなやり方も増えてきました。

企業側の対策が進むに伴い、その手口は先鋭化しています。攻撃者は今後も、身代金の回収率を上げるためには手段を選ばないでしょう。一般企業が犯罪者の動きを予測して防御を固めることは難しいのですが、攻撃を受けたときの被害を最小限に抑えるための鉄則はあります。初動対応の強化です。

●数時間の遅れが被害を拡大

個人のプライバシーを晒すなど、脅す手口は卑劣になったとしても、情報の窃取と暗号化、そして公開というランサムウェア攻撃の根幹が変わらない限り、初動対応がしっかりできていれば、被害の拡大を抑えることは難しくありません。

もちろん、ランサムウェア対策は攻撃されないための予防が第一ですが、攻撃を受けたときは、初動対応に始まり、システムの復旧、対外的な対応、法的措置の検討、そして再発防止策の立案、セキュリティツールの追加実装など、多くの作業が発生します。

こうしたプロセスの中で、初動対応の数時間の遅れとミスが、復旧に必要なコストを増やし、回復までの工数を増やし、業務停止の日数を重ねてしまったケースも少なくありません。以下の項では、初動対応に重心を置いて、ランサムウェア対策の基本を復習しましょう。

●最善の策は暗号化前の検知

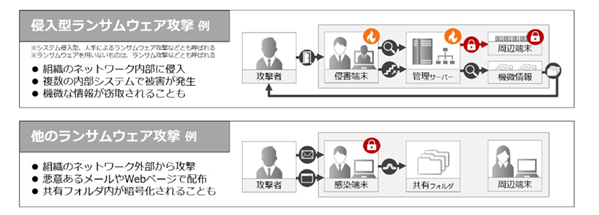

ランサムウェアは、メールの添付ファイルやWebサイトなどを使って感染させる「ばらまき型」と、企業システムに不正侵入して攻撃を拡げる「侵入型」に大別できますが、ここでは被害がより深刻化しやすい後者を前提に進めます。

侵入型ランサムウェアは、ネットワーク機器の脆弱性を突くなどの手段で企業システムに入り込んだ後、いきなりデータを暗号化するわけではありません。侵入から脅迫状が届くまでに数日から数週間、中には数カ月後というケースもあります。

侵入型ランサムウェアの攻撃パターン 出典:JPCERT//CC(Coordination Center)

「侵入型ランサムウェア攻撃を受けたら読むFAQ」

攻撃者はまず、ネットワークの全体像を把握するため、通信機器の状態、サーバーの台数と種類、ソフトウェアのバージョンなどを把握します。ある程度の下調べはしているとしても、攻撃の効力を高めるには、機密情報を保持するサーバーの特定、ファイル形式、情報の種別、管理者アカウントの権限、そしてセキュリティツールの稼働状況などの情報が必要で、これだけでも相応の時間は要します。

侵入から間もない時期のネットワークを分析している間に、アクセス記録から明らかな不審な動きを察知できれば、そのIPアドレスからの通信を遮断する、管理者アカウントの認証情報を変更する、機密情報を管理するサーバーを一時的にネットワークから隔離するなどの処置で、被害を防止できる可能性が上がります。

●初動対応の鉄則 -NG行動は?-

ランサムウェア攻撃に対しては、情報の窃取と暗号化が行われる前の察知が最善ですが、伝えられる被害の多くは、暗号化されて脅迫状が届いた後です。攻撃側も侵入とその後の行動を検知されないように、盗用した一般社員のアカウントに紛れる、セキュリティツールを無効化する、ログ(通信記録)はすぐに消去するなどの手を打ってきますから、早い段階で兆候を掴むのは容易ではありません。

ランサムウェア攻撃への初動対応は、不正侵入を検知した時点では、不審な通信の遮断やサーバーの一時的な隔離などが有効ですが、情報の窃取と暗号化が行われた後は対応が少し異なります。まず感染後のNG行動から見ておきましょう。

・再起動/電源の強制切断

感染が疑われる情報機器を再起動したり電源を切ったりすると、証拠が残らずにその後の調査に支障をきたす可能性があります。不審な動きがあるときは、休止状態(ハイバネーション)が推奨されていますので、慌てて再起動や電源オフはしないようにしましょう。

・感染が疑われる機器のバックアップ

不審なアイコンなどを発見すると、それまで操作していたデータやファイルをバックアップしたくなるかもしれません。しかし、もし感染が進んでいると、マルウェアの実行ファイルや実行を指示するトリガーなどもバックアップに含まれる可能性があり、復旧後にここから再感染するリスクが生じてしまいます。

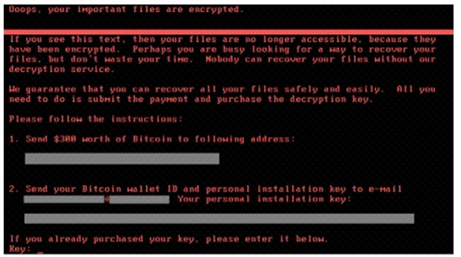

感染したときに表示される画面の一例 出典:IPA

・身代金の支払い

大企業の対策が進むに従い、最近は経験とセキュリティ分野の人員も少ない中小企業に攻撃が拡がる傾向があります。中小企業の中には、数十万円程度ならと支払う例もあるようですが、安易な妥協は禁物です。一度でも応じてしまうと、ダークウェブにある“身代金がとれる企業”のリストに載ってしまいますし、資金を提供してもデータを復元できる保証はありません。

●初動対応の3ステップ

感染が判明した後の行動は、被害の状況によって細部は異なりますが、大きな流れとして「攻撃の封じ込め」「状況分析」「復旧計画の立案」の3ステップがあります。

◇攻撃の封じ込め

ランサムウェア攻撃は、画面上の見慣れないアイコンの存在、指示していないプログラムの起動、ファイルが開けない、拡張子の変更などの現象で表面化します。こうした兆候があれば、現場ではシステム部門の指示を受け、まず症状が出た機器をネットワークから遮断すること(LANケーブルを抜く、Wi-Fiの設定をオフ)。この時点で経営層にも情報を共有しましょう。

◇状況分析

初動対応の中心を成す工程です。侵入経路、ランサムウェアの種別、不審な操作が行われたネットワーク機器とサーバー、暗号化された範囲、バックアップの状態、管理者アカウントの盗用の有無などを精査します。

初動対応にしては工数が多いのですが、少なくともこれらの把握は欠かせません。侵入経路が特定できないまま復旧を急いでも、再び攻撃を受けるリスクが残ってしまいます。攻撃グループが分かれば行動も推測できるため、その後の攻撃を阻止できる可能性も出てきます。国際プロジェクトの「No More Ransom」では、復号ツールを公開していますので、適合するツールも見つかるかもしれません。

侵入経路を早期に特定する効果

出典:JPCERT//CC 「侵入型ランサムウェア攻撃を受けたら読むFAQ」

この段階は、社内のシステム部門を中心としたチームが進めますが、より詳細な痕跡まで分析するフォレンジック調査、法的な課題の調査と対応、外部への報告などが必要な場面では、セキュリティ企業、弁護士事務所、IPAやJPCERT/CCなどの団体に打診します。

特にセキュリティ企業や弁護士事務所は多忙なところが多いため、“初診”として尋ねるより、平時から相談先として関係を築いておいた方が良いでしょう。

◇復旧計画の立案

状況分析と並行して復旧計画の立案を進めます。復旧自体は初動対応の次のフェーズですが、できるだけ早い段階で、攻撃を受けたシステムの状況、バックアップの状態などを加味し、業務再開に向けた計画を立てます。セキュリティツールの追加や運用体制の見直しなどの対策も必要なため、ここでも経営層の参画は欠かせません。

●早期復旧には平時の備えを

迅速かつ適切な初動対応は、被害の拡大を防ぎ、業務正常化までに要する時間とコストを短縮できます。もちろん、初動対応はあくまでも初動ですから、大きな被害が発生するとVPNやリモートデスクトップなど、狙われやすい構成要素の見直しを含めたネットワークの再設計、脆弱性の更新やバックアップの管理方法の見直し、そして対外的な報告と対応など、多くの手続きと作業が発生します。

初動対応を含めた復旧に至るプロセスで、より重要な要素をピックアップすると、他のサイバー攻撃にも共通する点ですが、非常時の行動を平時に固めておくことです。インシデント発生の可能性が高いと判断した時点で、情報を上げる担当者と部署を決めておく。担当部署では経営層に情報を共有し、攻撃の状況に応じた初動対応をスタートします。

役割分担を含めた「サイバー攻撃対応マニュアル」は、必ず整備・配布しておきましょう*。またバックアップからデータを復元し、システムを元の状態から稼働させるリストアも、慣れてしまえばそれほど負荷はかかりませんので、バックアップデータの内容の点検を含め、平時の備えとして定期的に実施してください。

*参考情報

「中小企業の情報セキュリティ対策ガイドライン」 情報処理推進機構(IPA)

「情報セキュリティ10大脅威 2025」(別冊の「セキュリティ対策の基本と共通対策」) IPA

「サイバーセキュリティ体制構築・人材確保の手引き」 経済産業省・IPA