| リスクが高まる人とマシンのアイデンティティ ~AIによるID利用の高度化で盲点が広がる~ | |

|---|---|

| 作成日時 25/11/27 (08:54) | View 1575 |

アイデンティティ管理は新しい局面へ

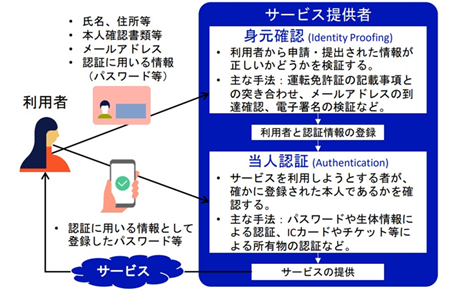

「ID(Identifier)」と「アイデンティティ(Identity)」 普段からよく接する言葉ですが、改めて意味を整理しておきましょう。

IDはシステムが人やマシンを区別するための識別子で、社員番号やユーザー名、管理番号などが相当します。アイデンティティの方は概念が広く、人やマシンを特徴づける「属性の集合体」です。人であれば氏名や所属、役職、利用できるシステムの種類など。マシンの場合なら、ソフトウエアの仕様や設定値、認証に使う鍵などの構成要素全体が含まれます。

アイデンティティが“家の住人”とすれば、IDは“表札”と考えていいでしょう。

アイデンティティとIDの領域はどんどん広がってきています。経緯を簡単に振り返っておくと、2000年代の中期あたりまでは、企業で働く人のアイデンティティとIDは、その人の職場における基本情報に加えて、オンプレミス(自社構築)の業務システムのアクセス権とWindowsのアカウントなど、限定された範囲で運用と管理が行われてきました。

2010年代に入ると、情報システムの領域が一気に広がります。システムの多くはクラウド側に移行し、受発注処理、顧客データベース、メールやビジネスチャットなどのコミュニケーション系も加え、接するシステムとサービスが拡散している状況は皆さまも実感されていることと思います。

攻撃者が狙う“アイデンティティの膨張”

まず人のアイデンティティの拡散に眼を向けると、氏名と所属部署、役職、権限、メールアドレスなどに加えて、外部のクラウドサービスの利用履歴などに広がってきました。Linkdlnのようなビジネス用途のSNSやWeb上で交流を行っている人は、専門分野と実績、所属団体、人脈、趣味などもアイデンティティに含まれると考えていいでしょう。

この状況は、先鋭的な攻撃者にとっては標的価値の上昇を意味します。アイデンティティに含まれる要素が増えるほど、そこに紐付く情報にリーチできる可能性は高まるからです。例えば、関係者を装ったなりすましや偽装サイトへの誘因を企てる際も、より多くの属性を入手しておいた方が、攻撃の精度と成功率は上がるはずです。

DX(デジタル改革)への取組みと業務システムの拡張、クラウド利用の常態化、そしてテレワークなど働き方の変化もあって、アイデンティティの構成要素は急増しています。しかし、この“アイデンティティの膨張”を前提にした管理体制に移行できている組織は、まだ少ないのではないでしょうか。

アイデンティティの構成要素と身元確認・本人認証の概要

出典:「VCに関連する各種制度等について」 デジタル庁

マシンIDは人のIDの10倍?

アイデンティティが拡張する現状で、より大きな課題はマシンのアイデンティティ管理です。

「マシンアイデンティティ」にはまだ明確な定義はありませんが、一般的にはサーバーやクライアントPC、IoTデバイスなどのハードウエア、アプリケーションやツールなどのソフトウエアが持つ属性を示します。つまり、ここで言うマシンは機械というより、“非人間”と考えていいでしょう。そしてアイデンティティの構成要素の識別子が「マシンID」です。

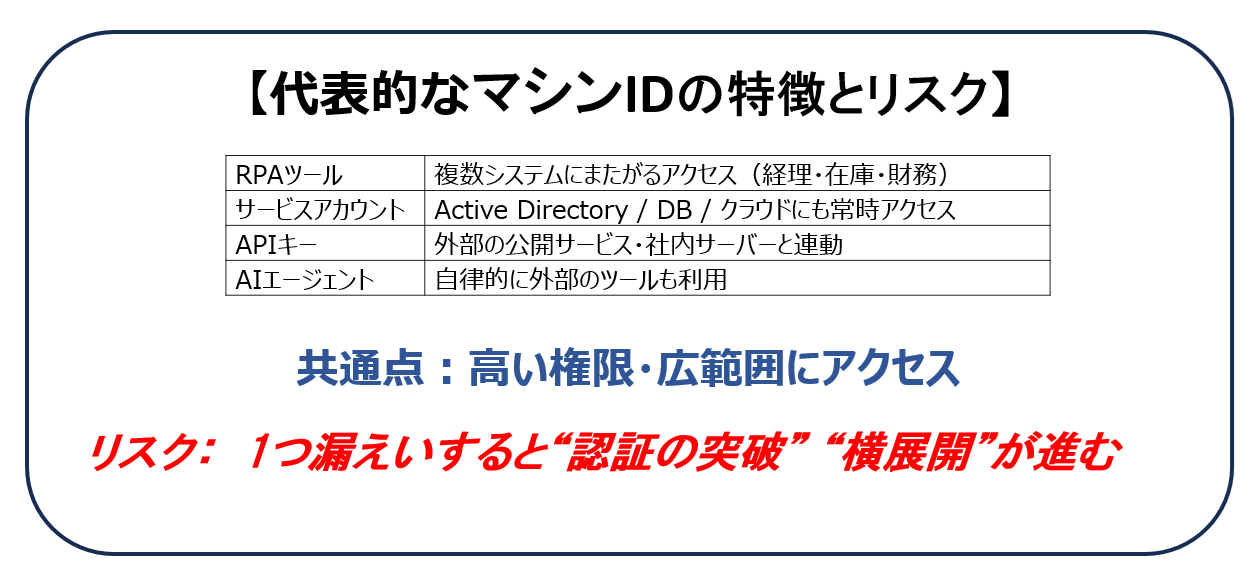

ここからはマシンIDを中心に話を進めますが、企業でよく使われるマシンIDの例では、反復的な業務処理を自動化する「RPA*」、業務アプリやサービスなどが、他のシステムにアクセスするときに使う「サービスアカウント」、そしてアプリケーション同士をつなぐ仕組みのAPI*を介して、外部のシステムを利用するときの認証に用いる「APIキー」などがあります。

*RPA(Robot Process Automation)

*API(Application Program Interface)

人と同様、マシンのアイデンティティとIDの数は、DXと業務システムの広がりと共に急増しています。米国のセキュリティ企業からは、調査対象の7割の組織でマシンIDの数が人のIDを上回り、中には10倍に達する組織もあるとの報告が出ています。内容は後述しますが、この状況は深刻なセキュリティリスクを生じ、盲点になっているところも少なくありません。

マシンIDには特権が付く

マシンIDのリスクには、人間のIDと同様かそれ以上の危うさがあります。

例えば、RPAの分野は現場の意向と業務効率化を優先し、セキュリティポリシーの反映は後回しになりがちです。ここは以前から指摘されてきた点ですが、近年のDX推進を競う環境で加速している状況は推測できるでしょう。

RPAで定義されたソフトウエアロボットの動作は、単一のシステムに閉じたものではありません。売上の計上など反復的な作業を自動化したロボットは、経理や在庫管理など複数のシステムにアクセスする機能が必要です。請求書発行まで担うロボットには、財務管理システムに記録する処理も伴うでしょう。

サービスアカウントも、発注を管理するサーバー、Active Directory(社内のリソースと従業員の権限などを一元管理するシステム)、そしてクラウド側の顧客データベースなど、機密性が高い情報にも常時アクセスしています。この働きを維持するには、部門の責任者やシステム管理者と同等レベルの特権は欠かせません。定義する機能によっては、RPAのロボットやAPIキーなどのマシンIDにも高い権限が必要です。

マシンIDが内包する危うさは?

企業で日々稼働しているマシンIDには、どのようなリスクがあるのでしょうか?

まず大量に生成されたIDに対しては、管理の眼が行き届かない点です。一つ一つの機能と通信先、設定ミスの有無など詳細な動作確認は難しいはずで、特に人員とコストにゆとりがない中小企業の多くはこの課題を抱えているでしょう。

もう一つは、パスワード設定など認証強度の不足です。人が扱うID/パスワードと違い、これまでは狙われるという意識が希薄だったため、ガードはあまくなりがちです。特にIoTデバイスは、認証情報が初期設定のままのシステムも多い点が指摘されてきましたが、特権アカウントを持つマシンIDがこの傾向を引きずっているとハイリスクです。

例えば、複数の外部サービスにアクセスを繰り返すAPIキーが漏えいすれば、キーの権限を使って発行元のサーバーとの通信も許してしまうでしょう。企業ネットワークに侵入されれば、ラテラルムーブメント(横展開)のリスクも高まります。つまり、一般社員のID/パスワードが盗まれるより、特権を持つサービスアカウントなどのマシンIDが漏えいしたときの方が、“破壊力”は大きいと構えるべきです。

新たな脅威はAIエージェント

アイデンティティ/ID管理の新しい脅威はAIエージェントの増加です。

AIエージェントは、人間が設定した業務プロセスに従い、自律的にプランを立ててツールを使い分けながら、タスクを実行していく高度なソフトウエアです。他システムとの連動が必要な際は、自ら外部のツールを呼び出して連携先を広げます。最近のAIエージェントは、サービスアカウントなどのマシンIDを利用して動作するケースも多いのです。

自律的な動作を伴うAIエージェントは、従来の自動化ツール以上に多様な動きをするため、より高い権限が必要です。管理体制が追いつかないままでは安全対策の盲点になってしまいます。AIエージェントは一種のブームのように導入が加速していますが、設定の不備によるアクセスミス、誤動作による認証情報の漏えいなどのリスクを意識し、連携するマシンIDの権限設定と合わせた総点検が必要な時期にきています。

セキュリティ強化には業務停止を伴う?

人とマシンのID/アイデンティティは一体化した統制と日常の管理が求められますが、一般企業にとってより難しいのは、比較的新しい分野で経験が少ないマシンIDの方です。

マシンIDの課題は、まずセキュリティポリシーの反映が難しい点が挙げられます。特にRPAなどのIDは、現場の担当者が細部までカスタマイズするため、統制が利きにくいという現実があるのです。自律的に機能を拡張するAIエージェントでは、統制と制御はさらに難しくなります。

脆弱なマシンIDへの対応の難しさも指摘されています。強度が足りないパスワードが検出された場合、サービスアカウントのような特権を持つマシンIDは、その機能が及ぶシステムはすべて設定変更を反映させなければなりません。再起動が必要なシステムも多く、一定時間の業務停止を伴ってしまいます。

放置IDも課題の一つです。人間のアカウント管理でも、退職や異動などで不要になったIDの削除は基本作法ですが、管理がより難しいマシンの分野は、業務内容の変更に伴い稼働が停止したIDが放置されるケースは多いと推測できます。

安全強化への第一歩はマシンIDの棚卸し

マシンIDが急増する環境での行動は、まずIDの棚卸しです。マシンIDをリスト化し、機能とライフサイクルを検証すること。この時点で一定期間放置されたIDは無効化します。全体の把握ができたら、それぞれのIDの管理部署と責任者をリストに明記しましょう。

次は人間のID管理にも共通する項目ですが、権限設定の見直しに着手します。急増しているマシンIDの精査には時間がかかりますが、エージェント型のIDが設定ミスで許可のないシステムへのアクセスを繰り返したり、不要な内部情報を出したりすることがないように、必要最低限の機能に絞ります。

棚卸しの後、脆弱なパスワードなどの問題が検出されたマシンIDに対しては、特に権限が高いサービスアカウントなどの場合は、一時的な業務停止が生じても更新を優先する必要があります。

脅威インテリジェンスを使い賢い防御体制を

ID/アイデンティティのセキュリティ管理も、外部の情報を積極的に取り込む姿勢が不可欠です。リサーチすべき情報はまず脆弱性です。急速に導入が進むAIエージェントの技術に関しても、2025年夏頃から脆弱性の報告があがるようになってきました。

例えば、AIエージェントと外部システムをつなぐプロトコルには互換性がなく、ツールやシステムごとに個別のコネクタ(接続プログラム)を用意していましたが、現在はMCP*と呼ぶ共通プロトコルが定義され採用が進んでいます。作業効率が上がった一方で、MCPの脆弱性が発見され、悪意あるMCPサーバーを経由するとエージェントが送受信する情報が抜き取られる欠陥などが確認されています。

*MCP(Model Context Protocol)

普及期に入ってまだ日が浅いマシンIDやAIエージェントの分野では、いまのところ深刻な被害報告はあまり多くはありません。しかし、これは低リスクというより、マシンIDは多機能で動作が複数のシステムにまたがり、ログ(通信記録)もぼう大に発生するため、攻撃を受けていても、それを検知・特定することが難しいという側面があるからです。

攻撃者がこの「管理の死角」を見逃すはずはありません。守る側もガードの強化は必須です。マシンIDに対する攻撃は、通常のログには現れにくいのですが、ここで有効なツールが脅威インテリジェンス。脅威インテリジェンスには、攻撃の痕跡(IoC)*や予兆(IoA)*、そして攻撃者の戦術や振る舞い(TTP)*といった専門的な分析データが蓄積・更新されており、自社のログと照合することで見えにくい攻撃もあぶり出す可能性が高まります。

ID/アイデンティティ管理が新しい局面に入ったいま、社内のマシンIDの棚卸しを進めると同時に、脅威インテリジェンスのような外部のリソースも活用し、新しいリスクに賢く対処してください。

*IoC(Indicator of Compromise)

*IoA(Indicator of Attack)

*TTP(Tactics、Techniques、and Procedure)