| ソーシャル・エンジニアリングを警戒しよう ~AIによる質的向上への対処を~ | |

|---|---|

| 作成日時 23/06/26 (14:03) | View 6519 |

社会的な不安と期待に乗る

2023年春、米国における銀行の相次ぐ経営破綻が大きなニュースになりました。

国内でも各メディアがそのインパクトと日本経済への影響を推し量る記事を配信していましたが、情報セキュリティの専門家の間では、「ソーシャル・エンジニアリング」への波及を懸念する声が高まっていました。

ソーシャル・エンジニアリングは、人間の心理的な隙や、行動のミスにつけ込んで個人が持つ秘密情報を入手する犯罪のことです。いま留意すべきは“社会的な不安や期待に便乗した犯罪”が増えるという実態です。今回は、ソーシャル・エンジニアリングの脅威と防御策について考えてみましょう。

社会的な関係性を悪用

ランサムウェアや不正アクセスなどに比べると、ソーシャル・エンジニアリングに対する一般企業の認知度は、高いとは言えないようですので、再度振り返ってみましょう。

ソーシャル・エンジニアリングの攻撃手法は多岐にわたりますが、主なものとしては以下のようなものがあります。

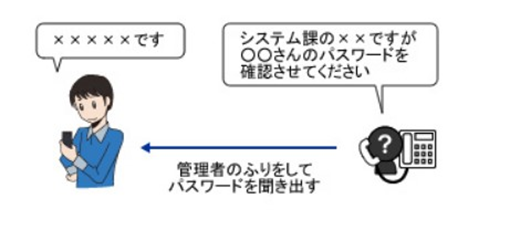

l なりすまし

l のぞき見

l ゴミ漁り

l スピアフィッシング

l マルウェア感染

l リバース・ソーシャル・エンジニアリング

l SNSの悪用

企業の情報システム部門になりすまして、パスワードを聞き出すような行為は典型的なソーシャル・エンジニアリングです。

その他、取引先や上司になりすまして機密情報を聞き出す、サポート窓口を装ってソフトウェアの更新を促し、マルウェアを仕込むサイトに誘導する、あるいはSNSで特定企業の従業員に接して警戒を解き、フィッシングサイトに誘導するような行為も報告されています。

大規模なサイバー犯罪の糸口に

ここ数年で起きた大きな犯罪を見ても、ソーシャル・エンジニアリングが糸口になったケースは少なくありません。航空会社が取引先を偽装した相手の巨額の振込依頼に応じてしまった詐欺事件、県立病院が医師を名乗った者に関係者の個人情報を渡してしまったケース、暗号資産の取引所の技術者とSNSで交流を重ね、システムの情報を入手して不正侵入し、数百億円分の暗号資産を流出させた事件などは、皆さまの記憶にも刻まれていると思います。

こうしたインシデントを伝えるニュースでは、ソーシャル・エンジニアリングのキーワードが使われるケースは少ないのですが、“ちょっとした油断、心理的な隙を突く”ソーシャル・エンジニアリングの典型ということが分かるでしょう。

生成AIの成果もすでに実装

そしていま留意すべきは、“社会的な不安や期待に便乗”という点です。

金融機関が破綻した後は、銀行やその関係機関を騙るフィッシングメールが多発します。そしてもう一つ、昨今の“社会的な不安や期待”と言えば、ChatGPTを軸とした生成AIの進展でしょう。

画期的な技術として社会の期待が大きい一方、生成AIのサイバー攻撃への利用は、専門家が警鐘を鳴らしていますが、すでにフィッシングへの悪用などで顕在化しています。

英国を中心に活動するセキュリティ企業の報告によると、2023年1月から2月までの間の同社サービスの導入企業を調査した結果、ソーシャル・エンジニアリングに分類される攻撃が135%増加していました。同社ではこの数字に関して、ChatGPTの広範な分野での導入が加速した状況と比例すると分析しています。

人の脆弱性を突くソーシャル・エンジニアリングは、標的の状況に合わせた自然な内容と説得力のある口調が肝です。ここで攻撃者は“生成AIが使える”と考えるでしょう。例えば、破綻した銀行が出していたニュースリリースや案内文を分析し、関係する組織になりきった文面を生成する、弁護士と偽って支援を持ちかけ、個人情報を窃取するといった行為への悪用です。

いまの目線で対策を点検しよう

ソーシャル・エンジニアリングは生成AIと相性がいいため、今後は攻撃の質が向上すると同時に、行動を起こすハードルも下がって、攻撃件数も増えていくと思われます。一般企業では、ビジネスメール詐欺やフィッシング対策はすでに実施されていると思いますが、この機会にソーシャル・エンジニアリング対策の点検をお勧めします。

基本的な対応策を、オフィス環境と情報システムの側面から挙げておきます。

◇オフィスでの行動

l 離席時はディスプレイをオフ。プライバシーフィルターをオンに

l 重要書類をデスクに置いたまま離席しない

l 書類の閲覧・回覧、破棄に関するルールの策定と徹底。シュレッダーの使用

l 入退室管理の強化 など

◇情報システムの対策

l メールセキュリティツールの導入/点検

l ビジネスメール詐欺・フィッシング対策の整備

l ランサムウェアなどマルウェア対策ツールの整備

l SNS利用に関するルールの策定と徹底

l 新技術・新サービスに呼応した対策の導入 など

◇トレーニングと啓発活動

l 定期的なトレーニングと教育の実践

人の脆弱性はなくならない

対策を行うに際して留意すべき点は、人間の脆弱性、不注意とミスはなくならないことです。

この点を前提とし、対策の土台として「トレーニングと啓発活動」の継続は欠かせません。基本の実践に加えて、成否の分かれ目は対策のアップデート。ソーシャル・エンジニアリングは日々進化していますので、守る側もそれを前提にした対応が必要です。

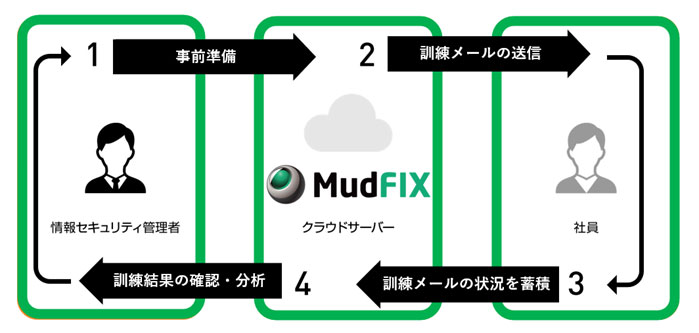

例えば、ここ数年のサプライチェーン攻撃の増加に備え、他社のシステムとつなぐ端末には多要素認証を適用してなりすましを防ぐ、深刻な被害につながるビジネスメール詐欺に対しては、攻撃メールに対処するためのトレーニングを実施する、といったガードの強化が考えられます。

攻撃メールに対するトレーニングの流れ(MudFIX)

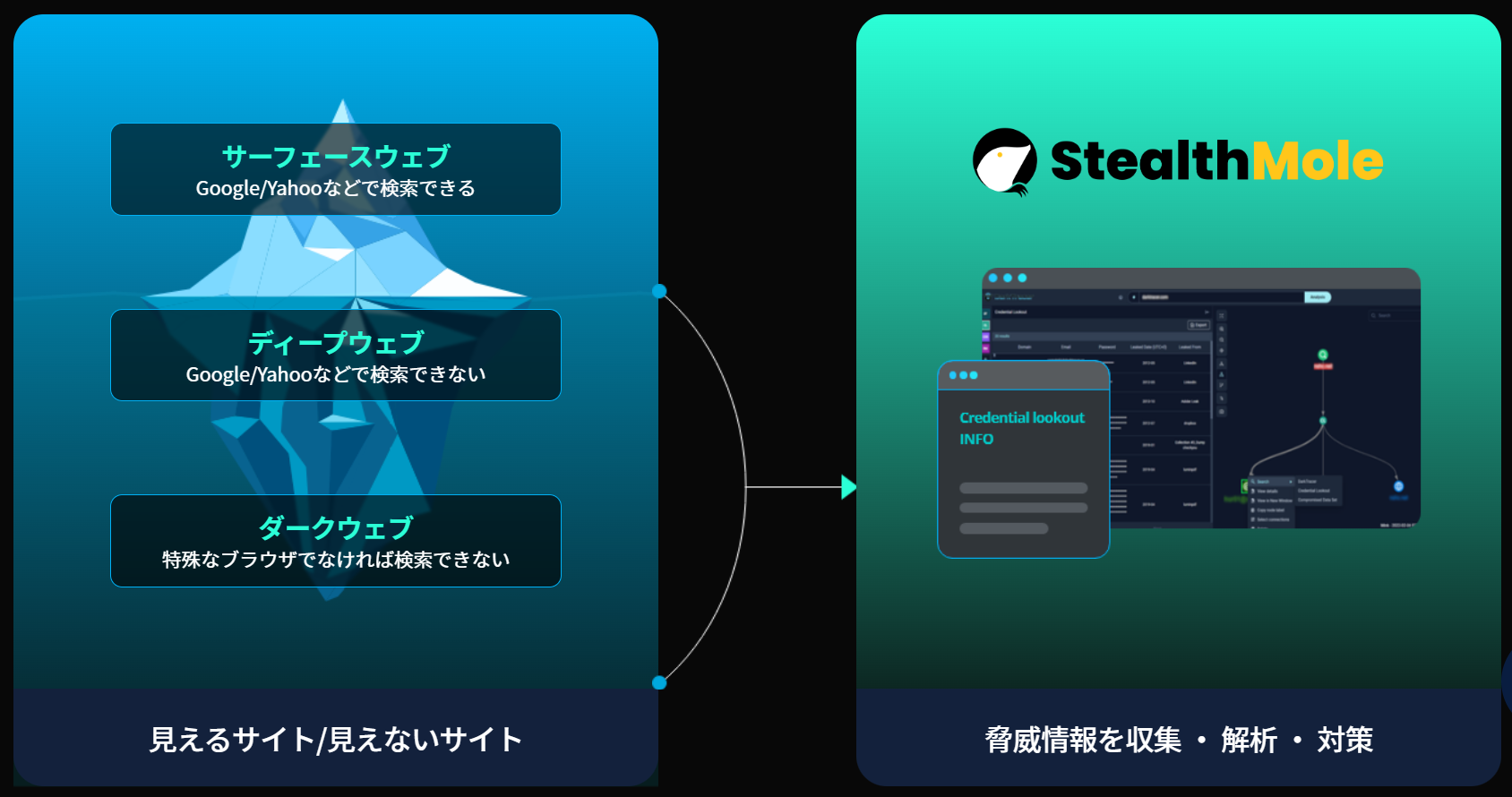

現在の企業には、ダークウェブの存在も無視できなくなっています。

国内では、2022年のクレジットカードの不正利用被害額が過去最悪(約436億円)を記録しましたが、要因の一つとしてクレジットカード番号などの情報がダークウェブで流通する体制ができてしまった点が指摘されています。

もちろん、企業が保有する顧客情報や従業員名簿、技術情報なども、ダークウェブにおいて高値で取引されるソーシャル・エンジニアリングの恰好の標的です。ダークウェブに自社に関係する情報資産が流れていないか監視することも欠かせません。

ダークウェブ対策システムのイメージ(StealthMole)

定期的なトレーニングと教育の実践に加えて、生成AIやダークウェブの進展も視野に入れ、時代の進化に対応したソーシャル・エンジニアリング対策を進めてください。

ステルスモールは申し込み後すぐに試用が可能です。